# 슬라이드 데크 <center>자신의 컴퓨터에서 다음 링크를 따라 가십시오.<center> https://git.io/JerH6 ---

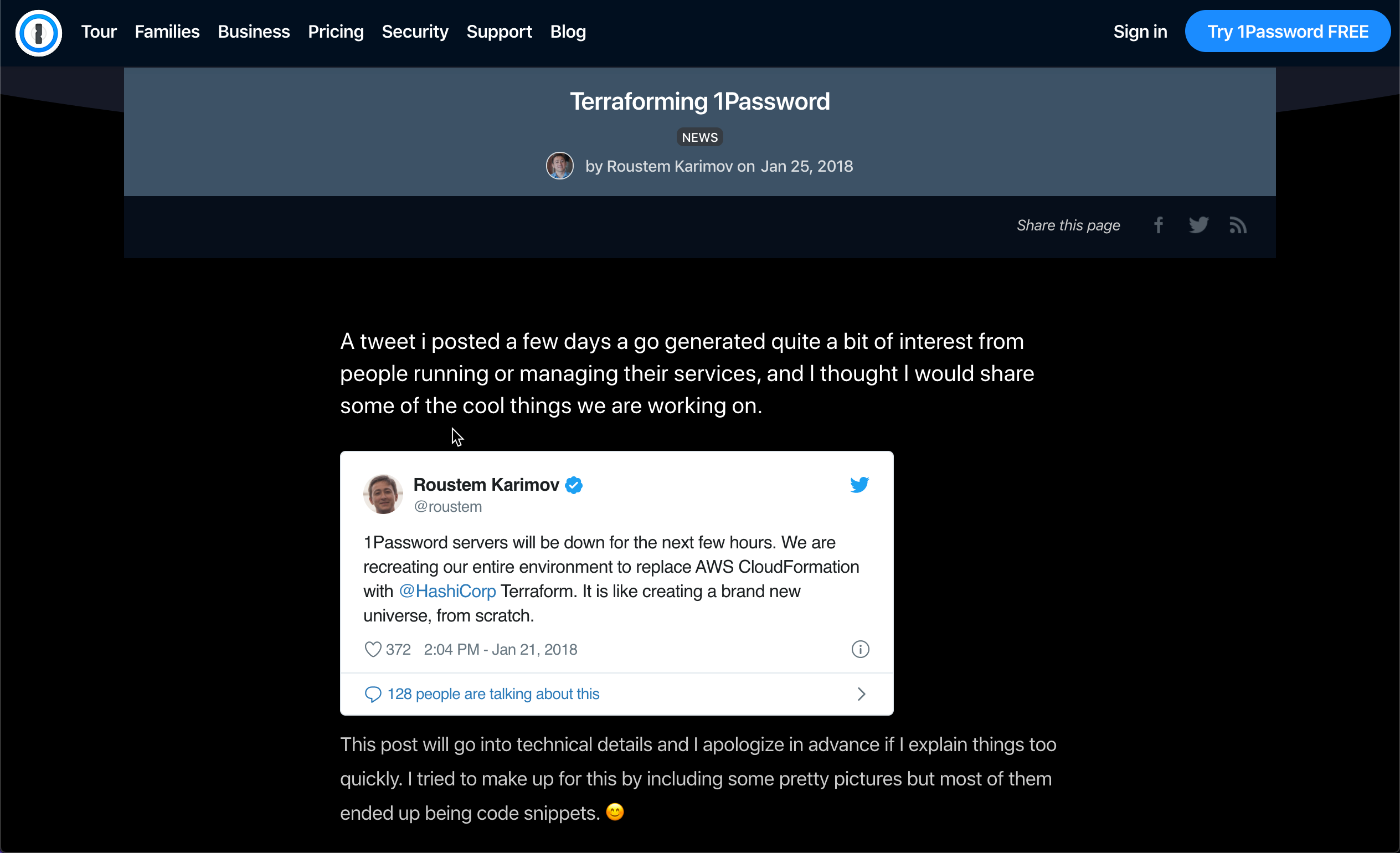

# 왜 Terraform인가?  https://blog.1password.com/terraforming-1password/ ---

# 👩💻 Instruqt 시작하기 Instruqt 는 HashiCorp 교육 플랫폼입니다. 짧은 자습서를 보려면 아래 링크를 방문하십시오. Instruqt에 이미 익숙하다면 다음 슬라이드로 건너뛸 수 있습니다. https://instruqt.com/instruqt/tracks/getting-started-with-instruqt ---

강사가 실습 환경의 URL을 제공합니다. 🛑 두 번째 퀴즈를 완료한 후 중지합니다.

🛑 세 번째 퀴즈를 완료한 후 중지합니다.

교육 랩으로 돌아가 중단한 부분부터 계속합니다. 🛑 네 번째 퀴즈를 완료한 후 중지합니다.

교육 랩으로 돌아가 중단한 부분부터 계속합니다.